-

Bonjour à tous,

Nous sommes 3 étudiants de deuxième année du cycle préparatoire à Polytech Angers : Théo, Basile et Simon. Lors de notre dernier semestre, nous avons eu l’opportunité de réaliser un projet de notre choix. Nous allons donc vous présenter notre projet de groupe « SERIOUS GAME INNOVATION ». Nous devions créer un jeu ludique tout en apportant les éléments nécessaires à la compréhension et à l’apprentissage de certains procédés d’innovation. Le but du jeu est de développer des innovations autour de l’automobile. A la fin c’est le joueur ayant le plus d’argent qui gagne la partie.

- Nos objectifs

Le but de ce projet était d’allier le côté ludique et apprentissage de l’innovation dans un jeu de société. Pour ce faire, nous devions construire notre jeu autour d’une interface numérique facilitant le décompte des points ainsi que la gestion des comptes en banque. De plus, ce jeu doit pouvoir être réalisé en cours ou lors d’une formation d’entreprise sur l’innovation. Le cahier des charges nous proposant plusieurs contraintes comme la durée du jeu ou le matériel nécessaire, nous avons dû penser à des solutions, celles-ci devant être les meilleurs pour permettre une bonne immersion des joueurs dans le jeu.

- Découverte, documentation et analyse fonctionnelle

Cette partie nous a permis d’appréhender le sujet et de clarifier les objectifs. Nous avons découvert notre cahier des charges, puis nous nous sommes renseignés sur les Serious Game existants sur le marché. Cela nous a permis de mieux visualiser le jeu à réaliser.

Ensuite, nous avons débuté la partie analyse fonctionnelle indispensable dans notre projet. Celle-ci avait pour objectif de déterminer avec objectivité les fonctions que devait satisfaire notre produit afin de valider le cahier des charges. Certaines fonctions étaient imposées par le cahier des charges comme la cible du jeu, tandis que d’autres comme le matériel étaient plus libres. Cette partie nous permis d’identifier certains points forts et failles du projet, et donc de travailler dessus par la suite pour apporter une amélioration, ou une atténuation d’une contrainte.

- Développement et conception

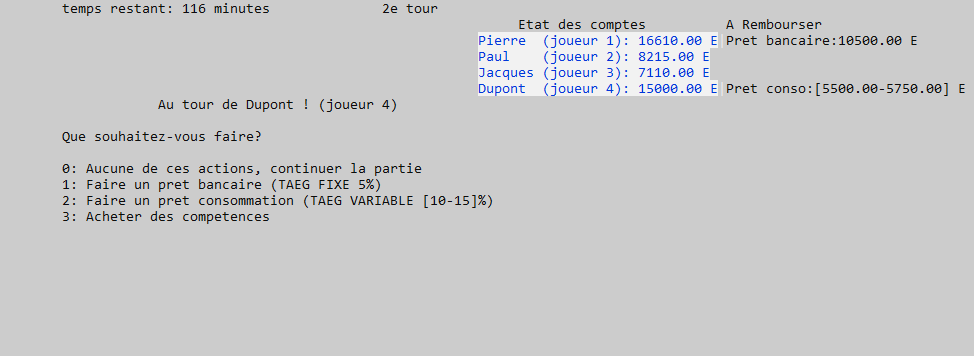

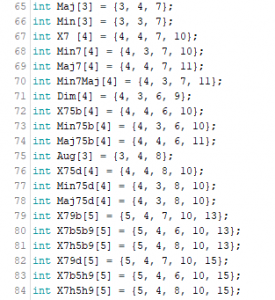

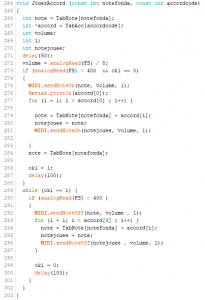

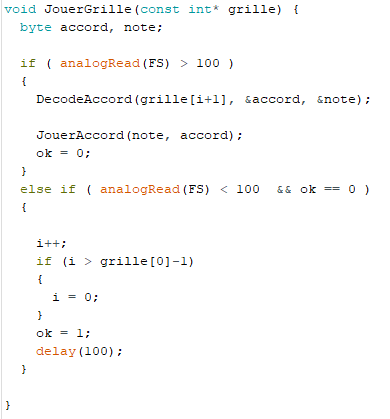

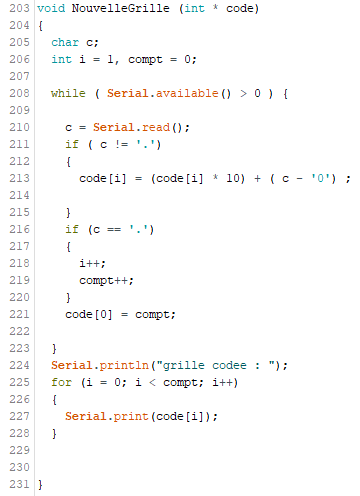

Cette partie est sûrement la plus intéressante et la plus longue du projet. Tout d’abord, nous allons vous parler de notre application, qui est l’outil principal de notre jeu. Après de longues réflexions et essais, nous avons décidé de la programmer en langage C. Ce langage nous a permis d’avoir une plus grande liberté de création ainsi qu’une certaine fiabilité permettant la gestion bancaire de la partie. C’est sans aucun doute ce qui nous a pris le plus de temps surtout par son côté expérimental. Nous avons fait évoluer notre programme au fur et à mesure du projet, ce qui nous a permis d’y intégrer par exemple le plateau de jeu en version numérique (c’est-à-dire les données concernant les cartes et les différents événements). Notre application regroupe :

- – L’interface et la fiche des joueur

- – Un système de comptage de points

- – Une gestion bancaire pour les joueurs avec notamment une fonctionnalité de prêt bancaire

- – Une banque de donnée comportant les éléments physiques du jeu

- – La possibilité d’acheter certaines ressources

- – Un système de gestion du temps et du nombre de tours

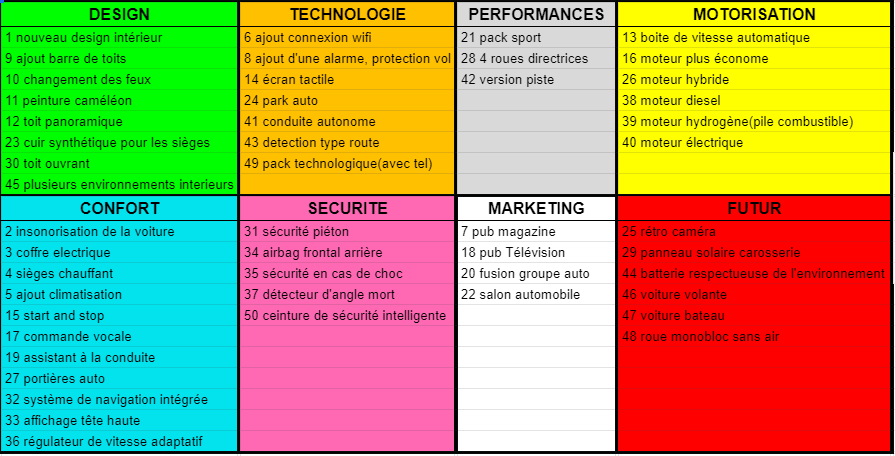

Dans un second temps, nous avons travaillé sur la création de différents procédés de jeu comme les cartes innovation, les cases évènements, et tous les aspects « sérieux » en lien avec l’innovation. Tout d’abord les éléments sérieux de notre jeu doivent permettre la compréhension et l’apprentissage de certains procédés d’innovation. Pour une bonne jouabilité, les cartes ont été conçues de manière physique, celles-ci regroupent les informations nécessaires au développement. On y trouve par exemple le prix de lancement, la rentabilité, les employés nécessaires et enfin des phrases reprenant certains concepts de l’innovation mais aussi des faits marquants liés à l’innovation automobile.

Pour améliorer le réalisme du jeu, nous avons pris en compte l’aspect de la concurrence en classant les innovations dans différentes catégories. Par exemple, si plusieurs joueurs développent des innovations d’une même catégorie ils devront se partager le marché et donc leurs bénéfices seront réduits. L’application se charge donc de diminuer automatiquement le gain des joueurs si leurs innovations appartiennent au même secteur.

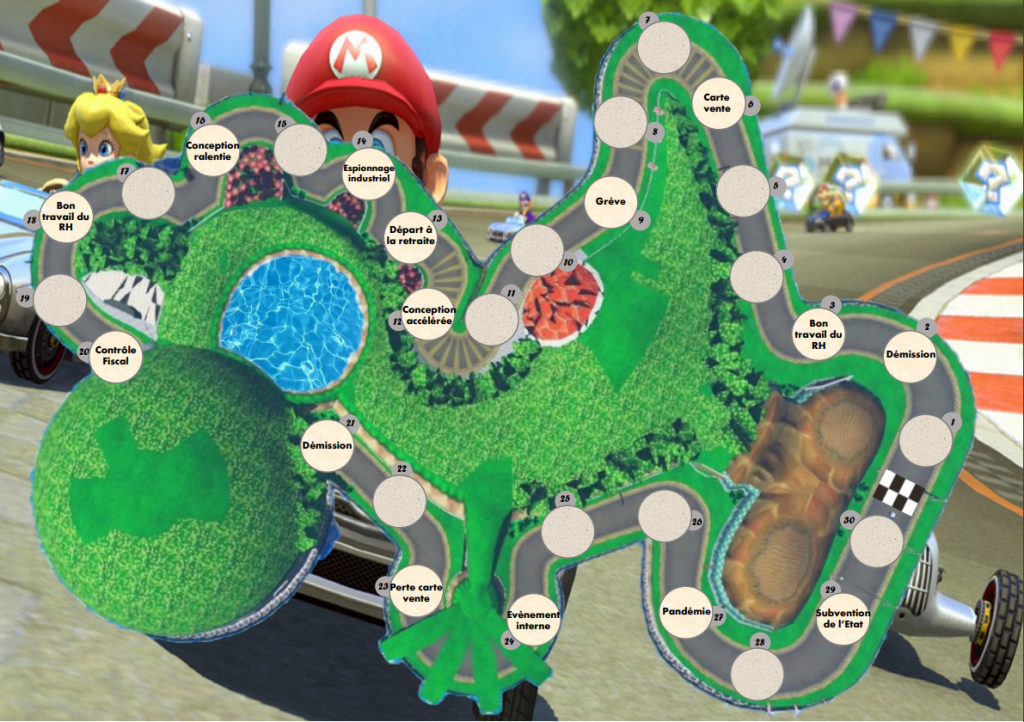

Ensuite, le plateau est un aspect important du jeu. Il est constitué de cases “évènements” qui ont pour but de représenter les aléas dans les entreprises. Nous avons décidé de créer un design liant le côté ludique avec le thème de l’automobile, notre choix s’est donc porté vers le célèbre jeu vidéo Mario Kart, qui nous permettait de pouvoir inclure nos cases évènements sur le tracé du « circuit Yoshi ».

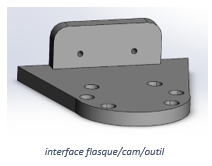

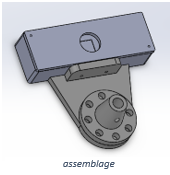

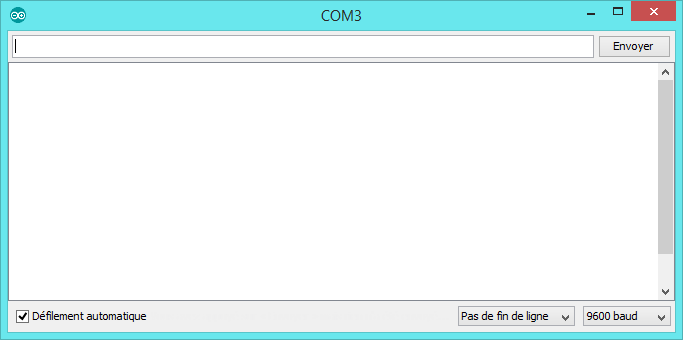

- Conception du matériel en 3D et en bois

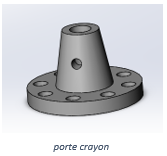

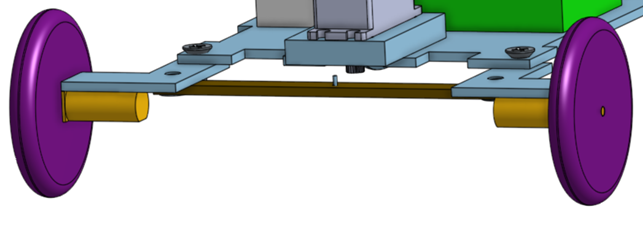

Pour compléter le projet et acquérir de nouvelles compétences, nous avons conçu des pièces sur SolidWorks pour ensuite les imprimer en 3D. Pour rester dans le thème de l’automobile, nous avons choisi des pions représentant des véhicules.

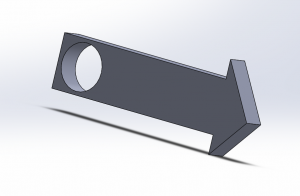

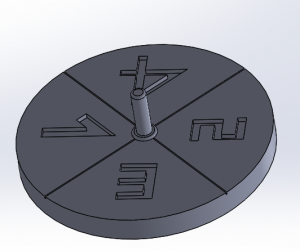

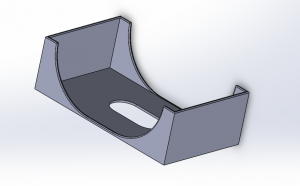

Puis, d’autres pièces ont été conçus et imprimés dans le but d’améliorer l’expérience de jeu : une boite pour la pioche des cartes innovations et une roulette permettant au joueur d’avancer son pion sur le plateau. A chaque tour le joueur lance la roulette et il pourra avancer son pion de 1,2,3 ou 4 cases. Nous avons choisi de concevoir une roulette plutôt qu’un dé pour éviter les « 5 » et « 6 » et ainsi empêcher qu’un joueur finisse le tour trop rapidement. Cela apporte également de l’originalité au jeu.

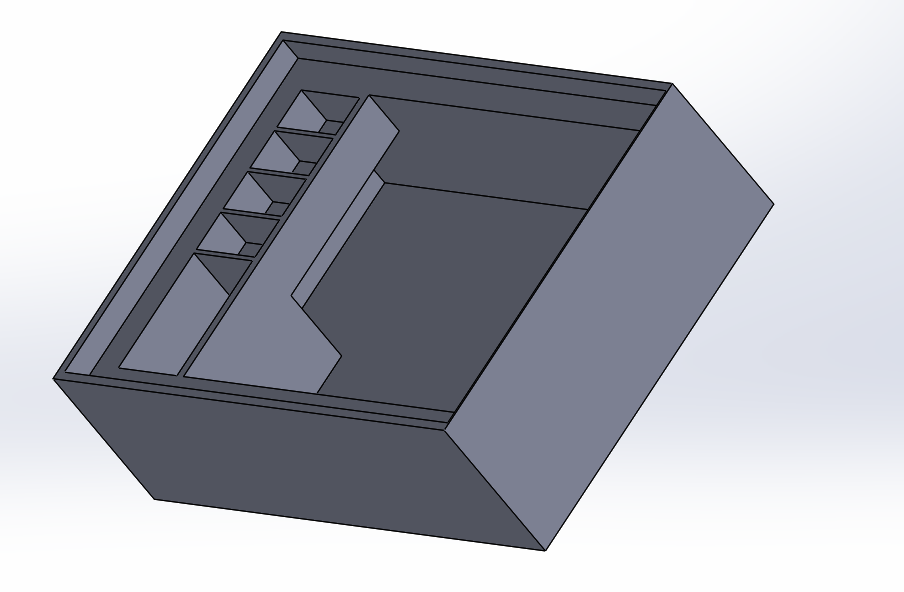

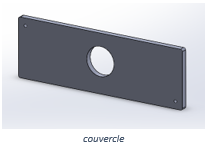

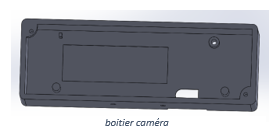

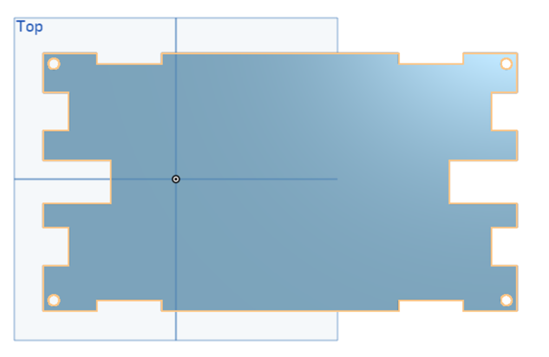

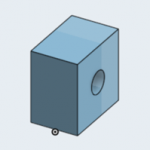

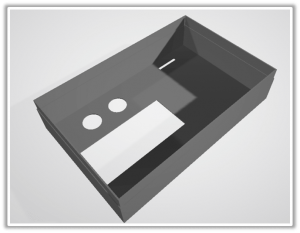

- La boîte de rangement

Pour pouvoir ranger et transporter le jeu, nous avions conçu une boite de rangement en 3D pouvant accueillir tous les éléments du jeu comme cela était requis par le cahier des charges. Dans l’objectif de réduire au maximum le volume de la boite, nous avons créé une ergonomie spéciale de la boite.

Cependant, nous avons eu des difficultés à imprimer la boite en termes de durée d’impression et à cause de la chaleur : le fil sortant de la buse ne se solidifiait pas assez rapidement pour obtenir un résultat correct. Nous avons donc décidé de la fabriquer en bois avec les moyens du FABLAB de l’école. Le résultat et tout aussi correct et permet bien de ranger et de transporter tout le jeu.

- Conclusion

En conclusion, nous sommes très heureux du résultat obtenu. Nous avons apprécié travailler sur ce projet. Notre jeu fonctionne très bien. Il est à la fois ludique et sérieux comme nous le demande le cahier des charges. Nous sommes également fiers du système automatique et digital de comptage des points et de gestion que nous avons programmé pour améliorer l’expérience des joueurs. Enfin ce projet nous a permis d’apprendre à utiliser SolidWorks ainsi que l’imprimante 3D car nous n’avions pas eu l’occasion de le faire en première année à cause des conditions sanitaires.

Pour finir, ce projet est une réussite collective pour tous les 3 car nous avons su apprendre, travailler en autonomie et développer des compétences spécifiques qui seront indispensables dans notre future vie professionnelle.

Merci de votre lecture

Galinier Simon, Moissonnier Théo, Perly Basile